El GDPR para los criminales informaticos

5:52

Reglamento General de Protección de Datos (GDPR): todo lo que necesitas saber

Compartir

Vídeos relacionados

En Marquee

-

Reproducir vídeo Expressway - Recupera Acceso GUI con Certificado Expirado

Expressway - Recupera Acceso GUI con Certificado Expirado

This video demonstrates how to recover GUI access to an Expressway that has an expired server certificate. Tags: expressway,certificates

1:58

-

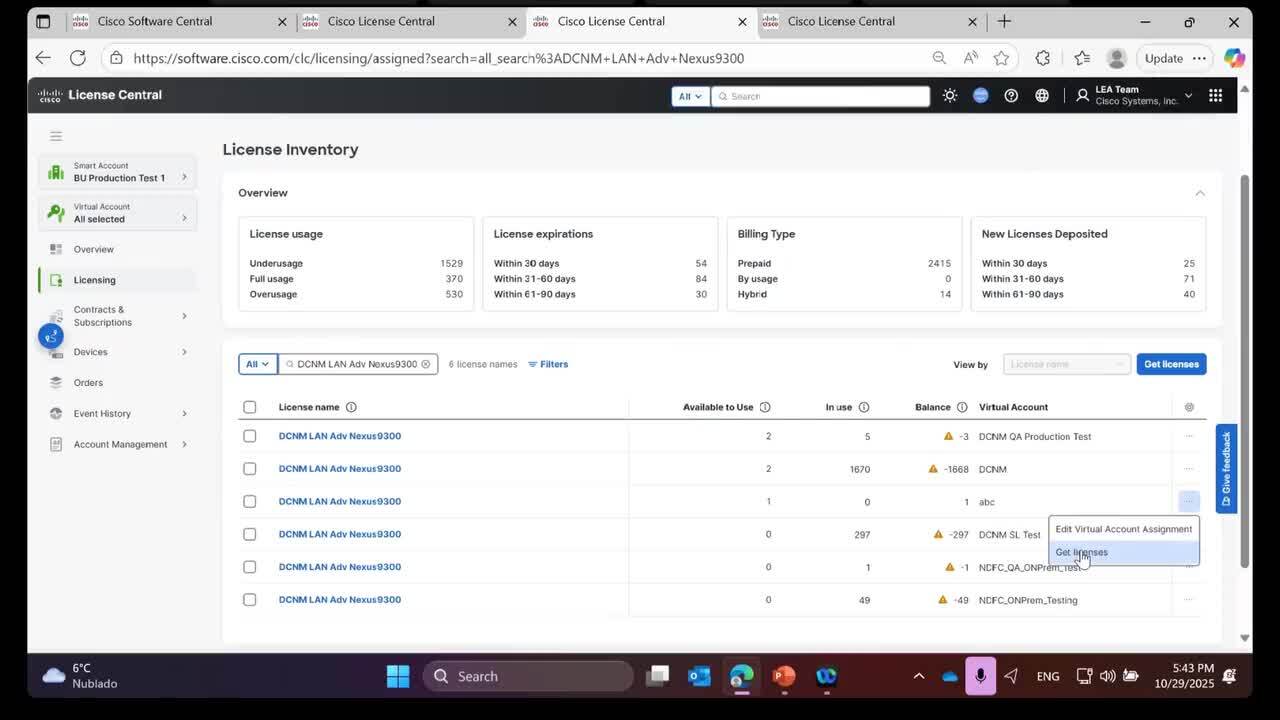

Reproducir vídeo Cisco License Central: Buying Program view, OnPrem Account handling | Spanish | October 29, 2025

Cisco License Central: Buying Program view, OnPrem Account handling | Spanish | October 29, 2025

Provides an overview and demo of Cisco License Central. Covers new features: Buying program enhancements and OnPrem Account handling from License Central

1:16:19

-

Reproducir vídeo User Security Expert Series - Umbrella [Spanish]

User Security Expert Series - Umbrella [Spanish]

Join this webinar to get a step-by-step guide on setting up and start using Cisco Umbrella effectively.

3:58:05

-

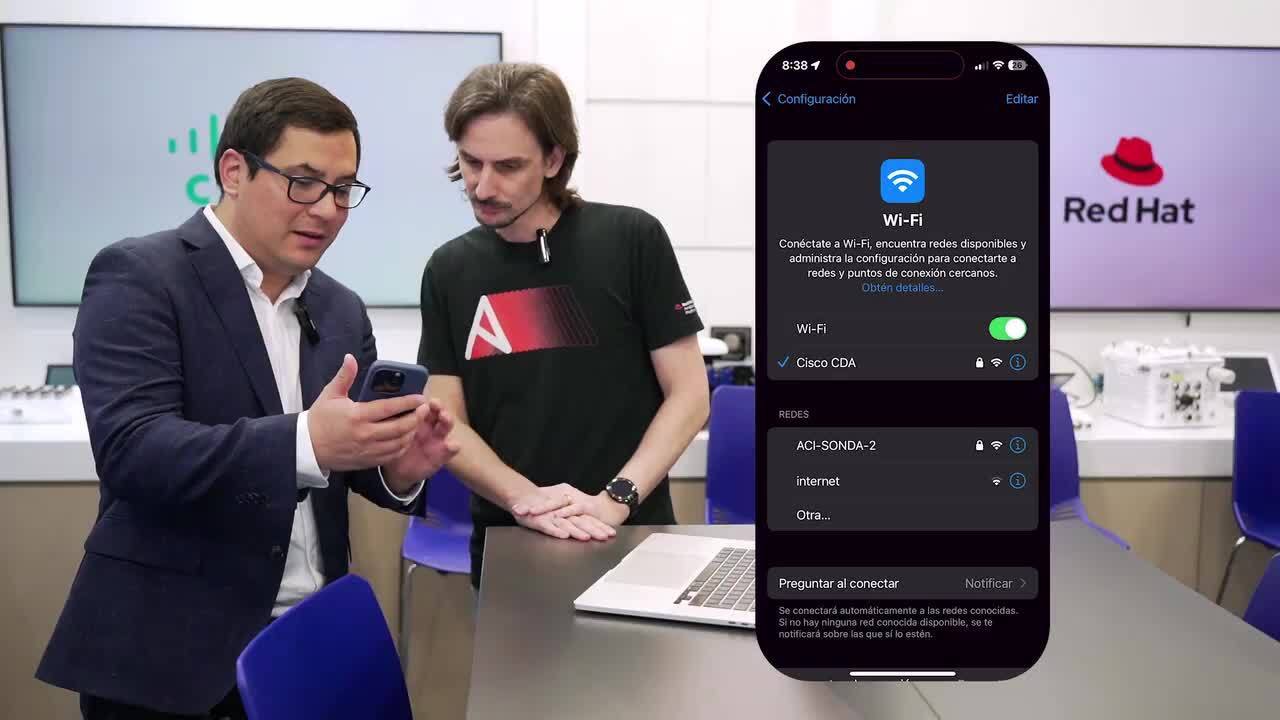

Reproducir vídeo Driving Digital Acceleration for Network Agility with Red Hat

Driving Digital Acceleration for Network Agility with Red Hat

Cisco and Red Hat, powered by Country Digital Acceleration (CDA), redefine network automation. This partnership streamlines Meraki/Catalyst deployments, cutting risks & accelerating digital transformation for agile, future-proof networks.

3:11

-

Reproducir vídeo From Factory Floor to Tech Frontier: Pamela's Journey with Cisco Networking Academy

From Factory Floor to Tech Frontier: Pamela's Journey with Cisco Networking Academy

From factory worker to Cisco engineer, Pamela Soto’s journey shows how determination and Cisco Networking Academy can open doors in tech—especially for women in STEM. Discover her inspiring story and unlock your own potential!

1:20

-

Reproducir vídeo Transformando el Futuro: Cisco CDA Cone del Sur 2.0

Transformando el Futuro: Cisco CDA Cone del Sur 2.0

Conoce cómo Cisco CDA Cone del Sur 2.0 impulsa la transformación digital en minería y energía, modernizando la industria a través de alianzas estratégicas y tecnología innovadora en la región.

1:42