Ransomware: Anatomía de un ataque (II)

3:43

Vea cómo se articula un ataque de ransomware efectivo. Las empresas de hoy en día requieren una seguridad efectiva.

Compartir

Vídeos relacionados

En Productos

-

Reproducir vídeo El sexto sentido de la red

El sexto sentido de la red

Abra sus sentidos al siguiente paso en las redes basadas en la intención. Comprenda el contexto de todo lo que sucede en su red. Cisco DNA.

1:42

-

Reproducir vídeo Anatomía de un ataque de IoT

Anatomía de un ataque de IoT

Se utilizan dispositivos conectados cada vez más para ciberataques. Visite www.cisco.com/go/iotthreatdefense hoy mismo para obtener más información.

3:43

-

Reproducir vídeo ¿Qué es la red intuitiva? Descripción y Demo

¿Qué es la red intuitiva? Descripción y Demo

En este video de 10 minutos se describe qué es la red intuitiva, cuáles son los beneficios y se muestra una demo.

11:09

-

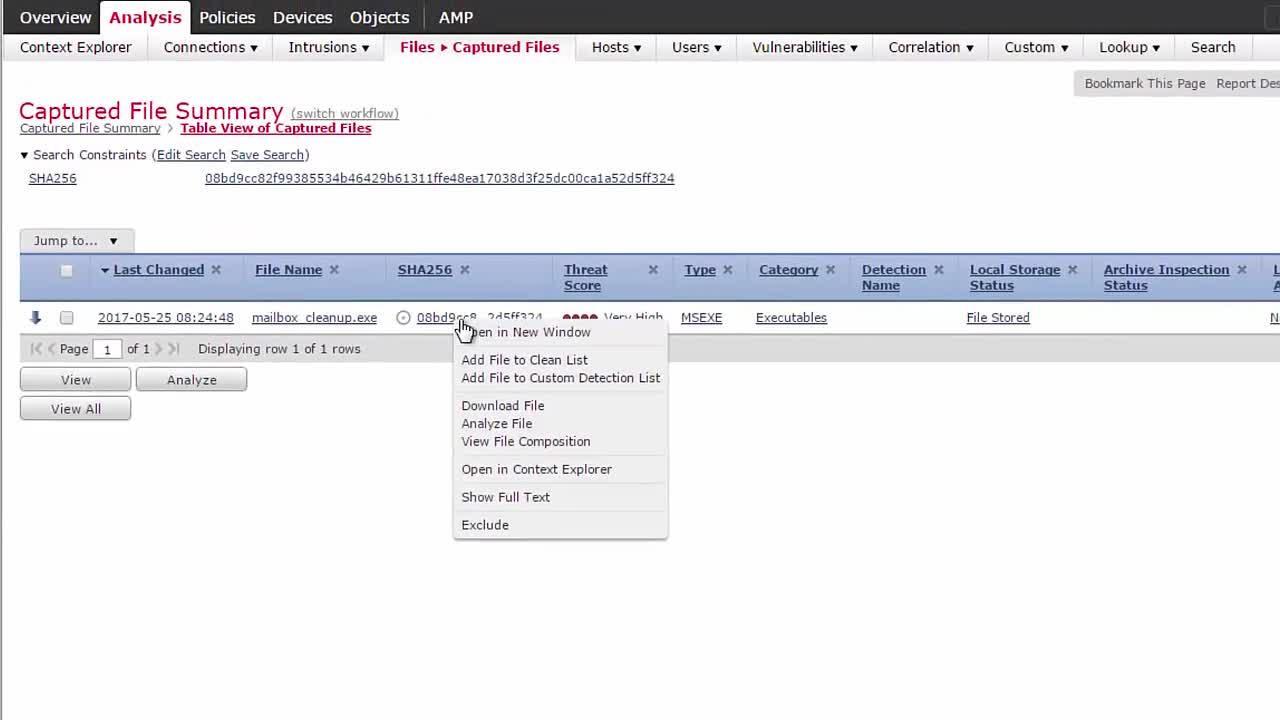

Reproducir vídeo Demostración de AMP en todas partes

Demostración de AMP en todas partes

En esta demostración se puede ver cómo colaboran AMP para el correo electrónico, la red y terminales con el fin de detectar y responder automáticamente a una nueva amenaza.

4:24

-

Reproducir vídeo Seguridad de la nube de Cisco: Fancy Hare

Seguridad de la nube de Cisco: Fancy Hare

Este vídeo le mete en la mente de los hackers y explica por qué estos han pasado a focalizarse en los ataques en la nube.

2:37

-

Reproducir vídeo Anatomía de un ataque a IoT

Anatomía de un ataque a IoT

Cada vez se usan más los dispositivos conectados para ejecutar ataques cibernéticos. Visite www.cisco.com/go/iotthreatdefense hoy mismo para saber más.

3:37