Ransomware: Anatomía de un ataque (II)

3:43

Vea cómo se articula un ataque de ransomware efectivo. Las empresas de hoy en día requieren una seguridad efectiva.

Compartir

Vídeos relacionados

En Seguridad

-

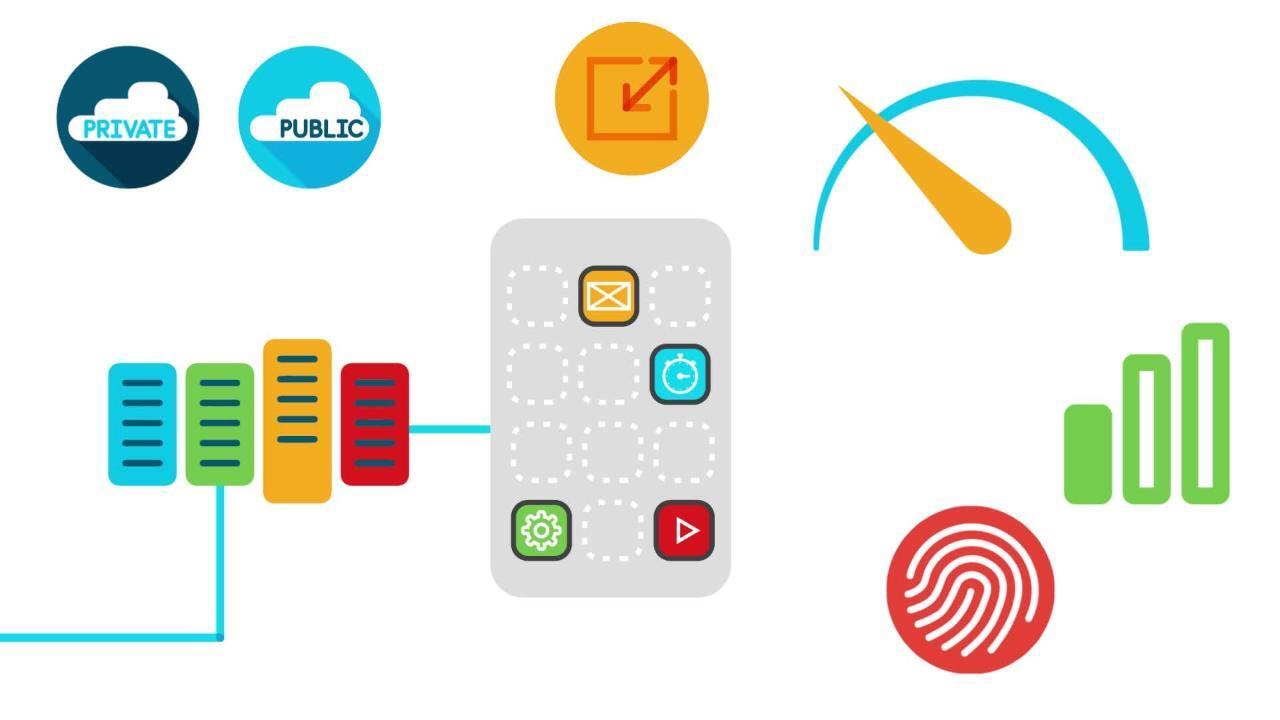

Reproducir vídeo Cisco DNA Assurance: una vista, visibilidad total

Cisco DNA Assurance: una vista, visibilidad total

Cisco DNA Assurance libera a su departamento de TI de la constante solución de problemas de red, con una sola vista y visibilidad total.

0:45

-

Reproducir vídeo ¡Conozca a Joe!

¡Conozca a Joe!

Continúe con este breve vídeo en el que se puede ver cómo Joe, el analista de seguridad, tiene problemas con varias herramientas hasta que descubre la diferencia marcada por Cisco Threat Response y su vida cambia. Vídeo de formación animado.

4:28

-

Reproducir vídeo Seguridad de la nube de Cisco: Fancy Hare

Seguridad de la nube de Cisco: Fancy Hare

Este vídeo le mete en la mente de los hackers y explica por qué estos han pasado a focalizarse en los ataques en la nube.

2:37

-

Reproducir vídeo Ransomware—La mejor defensa es un buen ataque

Ransomware—La mejor defensa es un buen ataque

Descubra cómo Cisco puede ayudar a su organización a protegerse del ransomware con el mejor portafolio, apoyado por una sólida investig

1:05

-

Reproducir vídeo Anatomía de un ataque de IoT

Anatomía de un ataque de IoT

Se utilizan dispositivos conectados cada vez más para ciberataques. Visite www.cisco.com/go/iotthreatdefense hoy mismo para obtener más información.

3:43

-

Reproducir vídeo Cisco Incident Response: Qué ocurre

Cisco Incident Response: Qué ocurre

Esta breve presentación animada explica el flujo de proceso tipico de una comunicación con el Cisco Incident Response Service.

3:05